在集成电路全球化与处理器架构快速演进的背景下,芯片微架构层面的隐私与安全问题始终是硬件系统设计中的关键挑战。随着RISC-V等新兴指令集架构的发展与普及,处理器在高能效与开放性方面取得显著优势,但其微架构的新特性也带来了新的攻击面和潜在风险。传统侧信道攻击通常依赖高精度计时指令进行信息提取。近年来,处理器通过限制计时器访问以缓解此类威胁,然而,在新兴微架构机制下,这些防御措施是否真正消除缓存层的隐私泄露风险,仍存疑。因此,开展预防性的微架构分析、逆向与漏洞挖掘研究,对于保障处理器体系安全至关重要。

强弱一致性缓存相关机制逆向与利用

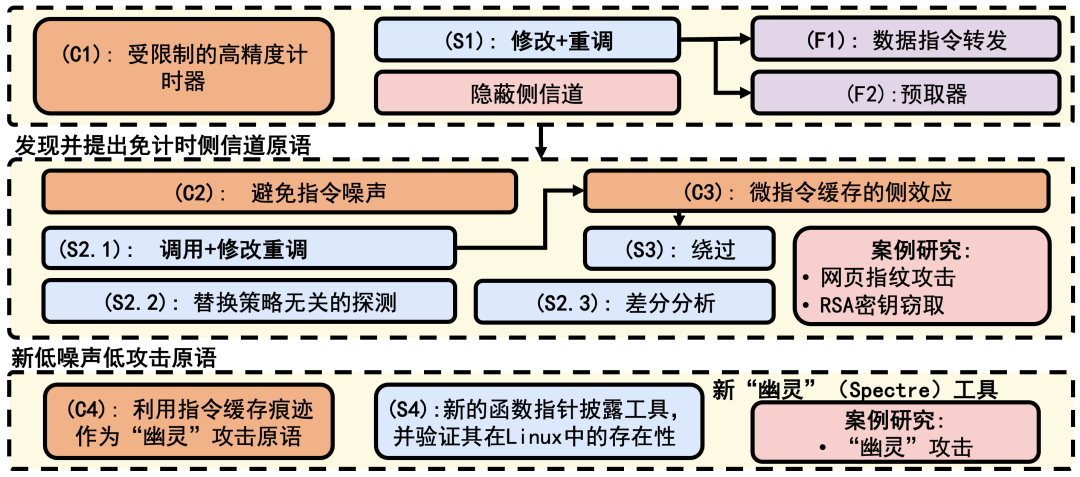

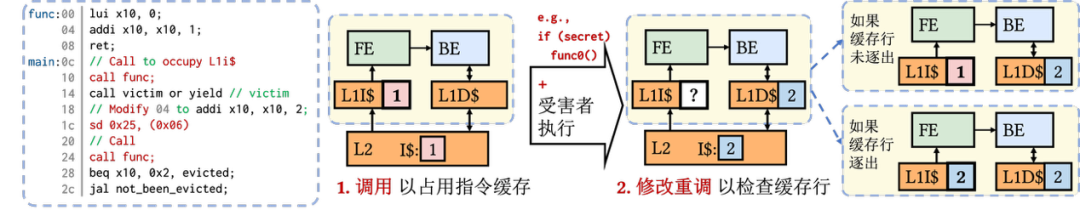

近日,清华大学电子工程系邓舒文助理教授(刘勇攀、杨华中教授团队)的研究在免计时缓存侧信道安全方向取得重要进展。团队在对多个不同架构的芯片的微架构特性开展的系统性安全分析中发现,新兴商用与开源架构芯片中普遍部署了弱一致性一级缓存,攻击者可利用这一特性,绕过现有安全限制,构造免定时器与计数器的缓存攻击。基于上述发现,团队提出了新的攻击GhostCache[1](幽灵缓存),并在多个RISC-V与ARM的商用与开源芯片上完成系统性实验验证,揭示了弱一致性缓存架构下的安全隐患。基于GhostCache,团队构建了三类跨安全区域的隐蔽信道(Covert Channel),实现了跨线程、跨特权级甚至跨核心的信息传输。该机制进一步被应用于多种攻击场景中,包括内核数据泄露与加密密钥窃取。在实际侧信道利用层面,研究实现了三类典型攻击验证:1.网页指纹识别攻击:在ARM与RISC-V芯片上均可实现免定时器的浏览器硬件缓存状态监测,100类网站缓存指纹分类准确率超过90%;2.内核数据泄露攻击:包括对内核条件分支执行路径的重建和Spectre瞬态执行攻击,团队基于Linux内核中发现的函数指针调用,构造了首个基于指令缓存的Spectre泄露工具,实现高精度的内核数据泄露;3. RSA密钥窃取攻击:利用现代密码算法库中关键路径的条件分支导致的指令缓存侧信道完成密钥重构。

利用弱一致性构造数据不一致以实现微架构缓存行状态观测

该研究提出的GhostCache,不仅揭示了弱一致性架构下的新缓存侧信道风险,也为后续的安全防御研究提供了新的关注点。团队发现的安全问题,是 国内首次在商用处理器上发现并披露的免计时缓存侧信道攻击 案例,该成果得到了业界包括ARM安全团队在内的广泛认可, 开源领域香山团队的感谢 ,也在国际上获得了 SiFive(RISC-V架构主要推动厂商)首个公开漏洞报告感谢 [2]。

香山团队贡献证明

相关成果以“GhostCache:利用RISC-V和ARM芯片的弱一致性缓存的免计时和计数的缓存攻击”(GhostCache: Timer- and Counter-Free Cache Attacks Exploiting Weak Coherence on RISC-V and ARM Chips)为题,被第32届计算机与通信安全会议 (ACM Computer and Communications Security 2025, CCS 2025)接收。CCS与USENIX Security、IEEE S&P、NDSS并称为信息安全领域水平最高、影响力最强的 “四大顶会” ,也是中国计算机学会推荐的CCF-A类会议。 本次会议的录用率仅为14.5%(315/2186),为近4年最低, 收录的研究成果通常代表着当前网络空间安全研究进展的最高水平。 清华大学电子工程系2025级博士生金宇为论文第一作者,邓舒文助理教授为论文唯一通讯作者。 研究过程中,特别感谢南方科技大学张殷乾教授给予的重要支持与指导,同时也感谢汪东升教授和北京邮电大学的邱朋飞副教授在研究中的帮助与交流。本科生孙铭鸿协助完成了实验。 研究得到了国家自然科学基金、中关村实验室及香山处理器团队的支持。

[1] Yu Jin, Minghong Sun, Dongsheng Wang, Pengfei Qiu, Yinqian Zhang, and Shuwen Deng. 2025. GhostCache: Timer- and Counter-Free Cache Attacks Exploiting Weak Coherence on RISC-V and ARM Chips. In Proceedings of the 2025 ACM SIGSAC Conference on Computer and Communications Security (CCS ’25), October 13–17, 2025, Taipei. ACM, New York, NY, USA,15 pages.

[2] SiFive. 2025.Reporting a Vulnerability (October, 2025).Retrieved October 8, 2025 from https://www.sifive.com/psirt-report-vulnerability.

供稿|电路与系统研究所

编辑|陶旋姿

审核|汪 玉 沈 渊 李冬梅